什麼是微區隔?

微區隔是一種安全方法,可以用來管理工作負載之間的網路存取。透過微區隔,管理員可以管理安全政策以根據最低權限原則和零信任來限制流量。企業可使用微區隔來縮小攻擊範圍、改進入侵遏制並加強法規合規性。

微區隔闡述

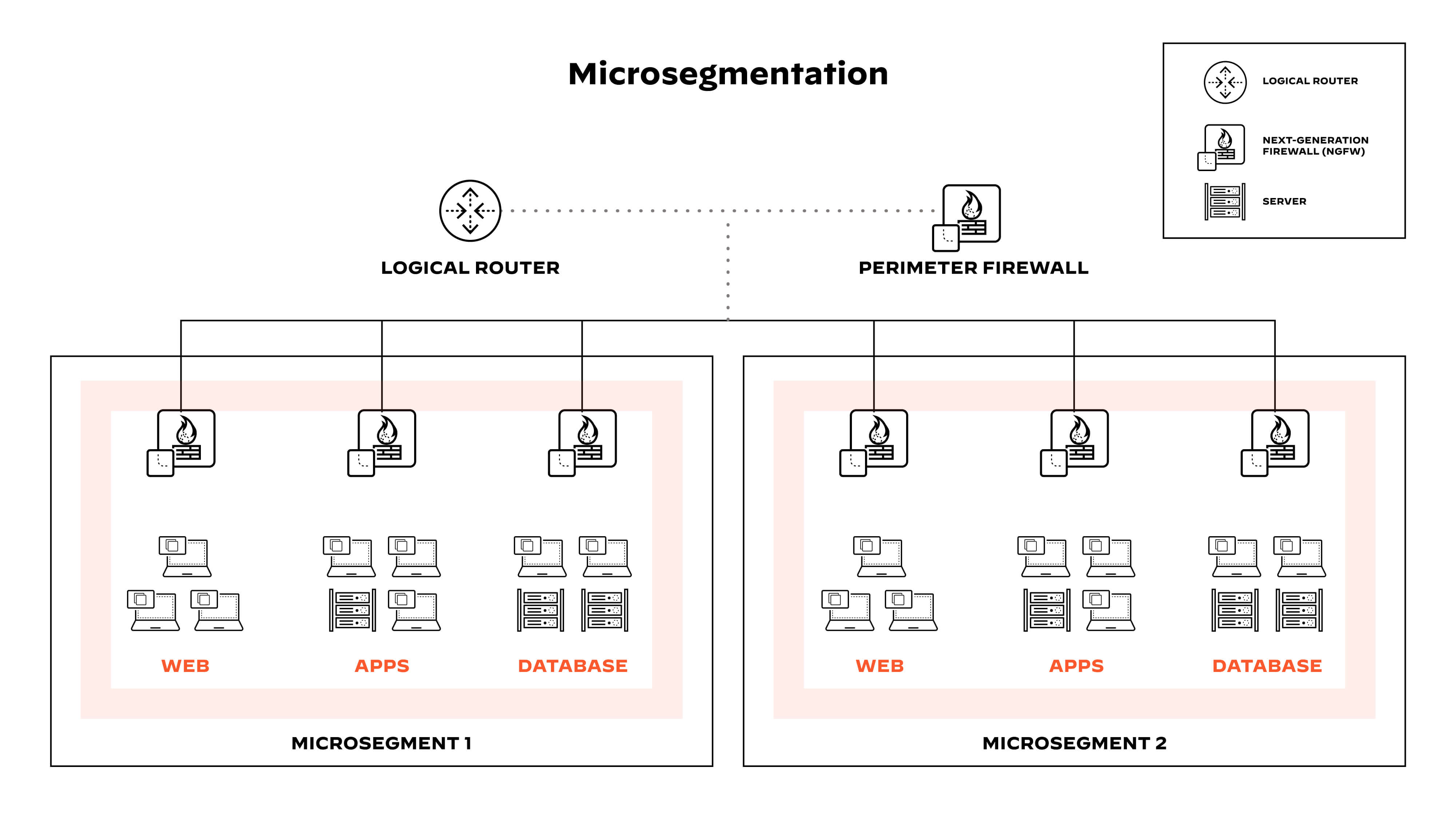

微區隔是指一種安全方法,具體而言是將網路劃分為多個區段,並且根據區段的要求對每個區段實施安全控制。

採用網路虛擬化技術的微區隔軟體可用來在雲端部署中建立區域。這些更細分的安全區域可隔離工作負載,透過自訂、工作負載特定的政策進行個別防護。同樣地,網路中的每個虛擬機器 (VM) 也可以透過精確的安全控制進行防護,並一直延伸到應用程式層級。

對於有多個應用程式在相同伺服器或虛擬機器上執行的現代雲端環境來說,微區隔為工作負載或應用程式帶來的精細安全控制相當寶貴。企業可以將安全控制套用於單一工作負載和應用程式,而不是為個別伺服器制定單一的安全政策。

圖 1:微區隔將網路劃分為多個區段以根據零信任來限制流量。

什麼是工作負載?

工作負載可以廣泛地定義為執行應用程式所需的資源和程序。主機、虛擬機器和容器是工作負載的幾個範例。

公司可以跨數據中心、混合雲端和多雲端環境執行工作負載。為了因應業務需求,大部分企業位於不同雲端原生運算架構中的應用程式已變得越來越分散。

超越周邊安全性

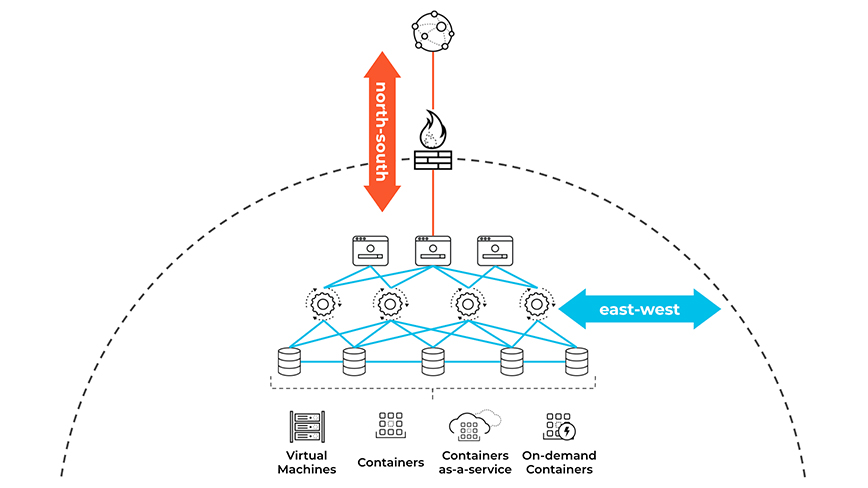

周邊安全性是大多數企業網路安全控制的重要組成部分。例如網路防火牆等網路安全裝置會檢查穿過安全周邊的「南北向」(用戶端到伺服器) 流量並阻止惡意流量。周邊內是屬於隱含信任的資產,這代表著「東西向」(工作負載到工作負載) 流量可能會在未經檢查情況下通過。

圖 2:「南北向」(用戶端到伺服器) 流量與「東西向」(工作負載到工作負載) 流量

對大部分企業來說,東西向通訊構成大部分的數據中心和雲端流量模式,而以周邊為中心的防禦機制卻缺乏對於東西向流量的可視性。也就是這些因素讓惡意行動者有了可乘之機,使其能夠在工作負載之間橫向移動。

網路會在工作負載之間建立可靠的路徑,並決定兩個端點是否可以相互存取。微區隔可實施隔離,並決定兩個端點是否應相互存取。透過最低權限存取實施區隔可縮小橫向移動的範圍並防止數據洩露。

圖 3:微區隔可協助您將攻擊隔離在外。

網路區隔挑戰

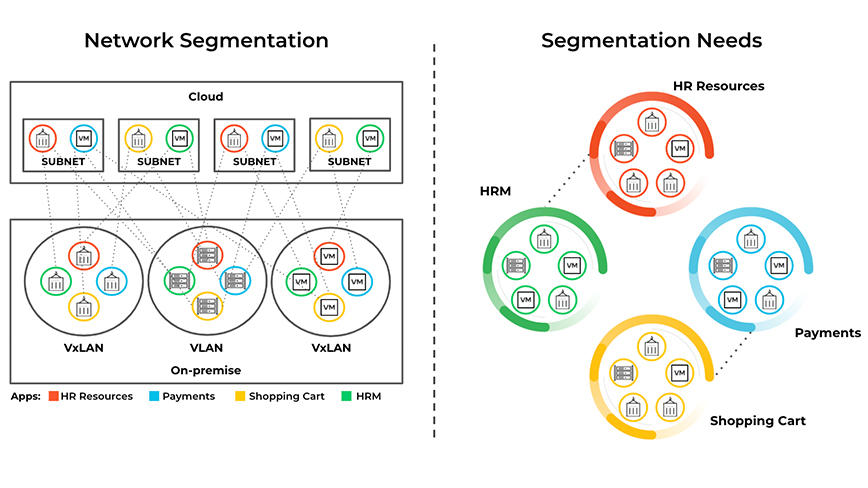

網路區隔是一種將網路劃分為多個較小區段的方法。此方法能提升效能和安全性:

- 效能:將網路細分為更小的子網路和 VLAN,可縮小廣播封包的範圍並提高網路效能。

- 安全性:網路安全團隊可以將存取控制清單 (ACL) 套用於 VLAN 和子網路,以隔離不同網路區段中的電腦。一旦發生數據洩露,ACL 可防止威脅散佈到其他網路區段。

不過利用網路區隔來達到安全目的可能會面臨挑戰。因為區隔需求並不一定與網路架構相符。以重新架構網路或重新設定 VLAN 和子網路的方式來滿足區隔要求既困難且耗時。

圖 4:網路區隔 (使用 VLAN 和子網路) 是一種經過證明可透過網路廣播網域劃分來提供最佳網路效能的方法。

微區隔運作方式

微區隔,也稱為零信任或身分式區隔,無需重新架構即可滿足區隔要求。安全團隊可以隔離網路中的工作負載,以限制惡意橫向移動的影響。微區隔控制可以分為三種類別:

- 基於代理程式的解決方案會在工作負載上使用軟體代理程式,並對各個主機和容器實施精細隔離。基於代理程式的解決方案可利用內建的主機型防火牆或根據工作負載身分或屬性獲得隔離能力。

- 基於網路的區隔控制會依賴網路基礎結構。這種型態會利用實體和虛擬裝置,例如負載平衡器、交換器、軟體定義網路 (SDN) 和覆蓋網路來執行政策。

- 原生雲端控制會利用雲端服務供應商 (例如 Amazon 安全群組、Azure 防火牆或 Google Cloud 防火牆) 內嵌的功能。

微區隔憑藉著三個關鍵原則:可視性、精細安全性和動態適應,有助於提供橫跨私人雲端和公用雲端的一致安全性。

微區隔解決方案應可針對數據中心和雲端內部以及在其間流通的所有網路流量提供可視性。雖然監控流量有很多方法,但最有效的方式是查看與工作負載脈絡 (例如雲端、應用程式和協調器) 結合的流量,而不是僅查看包含 IP 位址和連接埠的日誌。

精細安全性代表著網路管理員可以為關鍵應用程式建立特定政策來加強和定位安全性。其目標在於透過政策來精確控制進出特定工作負載的流量 (例如每週薪資發放或人力資源數據庫更新) 以防止威脅的橫向移動。

微區隔可為動態環境提供保護。例如,容器和 Kubernetes 等雲端原生架構可以在幾秒鐘內啟動和關閉。指派給雲端工作負載的 IP 位址是臨時性質,讓基於 IP 的規則管理變得不可能。透過微區隔,安全政策能夠以身分或屬性 (env=prod、app=hrm 等) 而非網路結構 (例如 10.100.0.10 tcp/80) 來表示。應用程式或基礎結構的變更會即時觸發安全政策的自動修訂,完全不需要人為的介入。

微區隔類型

微區隔可為動態環境提供保護。例如,容器和 Kubernetes 等雲端原生架構可以在幾秒鐘內啟動和關閉。指派給雲端工作負載的 IP 位址是臨時性質,讓基於 IP 的規則管理變得不可能。透過微區隔,安全政策能夠以身分或屬性 (env=prod、app=hrm 等) 而非網路結構 (例如 10.100.0.10 tcp/80) 來表示。應用程式或基礎結構的變更會即時觸發安全政策的自動修訂,完全不需要人為介入。

容器區隔

容器區隔涉及容器的相互隔離以及與主機系統之間的隔離,以提高安全性並減少攻擊範圍。容器化是一種廣泛使用的技術,允許多個應用程式或服務在單一主機系統上的個別容器中執行。不過,如果未施以適當的區隔,容器可能會存取彼此的數據和設定檔案,進而導致安全弱點的產生。

容器區隔最佳實務

- 容器隔離:每個容器應與同一主機系統上執行的其他容器隔離開來,以防止未經授權的存取。這可以透過 Docker 和 Kubernetes 等提供內建隔離機制的容器技術來加以達成。

- 網路區隔:您可以使用網路區隔技術將容器互相隔開。此技術可為每個容器建立個別網路,並且設定防火牆規則以允許或拒絕容器之間的流量。

- 以角色為基礎的存取控制:以角色為基礎的存取控制 (RBAC) 可用於根據使用者角色和權限定義不同容器的存取政策。這可確保容器只能由授權的使用者和程序進行存取。

- 映像簽章:您可以對容器映像進行數位簽署,確保只有受信任的映像才能部署在生產環境中。這有助於防止容器映像遭到篡改或變更,進而降低安全弱點的風險。

- 執行階段防護:執行階段防護工具可用於監控容器活動並偵測可能表示存在安全漏洞的異常情況。這些工具有助於即時偵測和防止攻擊,進而改善容器化環境的安全狀況。

容器區隔有助於確保容器化應用程式和服務的安全性。在隔離容器並套用存取控制政策後,企業可縮小攻擊範圍並防止對於敏感數據和資源的未經授權存取。容器區隔應作為整體安全策略的一部分來實施,其他部分還包括網路安全性、存取控制和執行階段防護。

雲端安全性中的使用者區隔

雲端安全性中的使用者區隔主要是根據企業內不同角色和職責來劃分使用者存取權限,以確保使用者只能存取執行其職務所需的資源。使用者區隔可限制敏感數據和資源只能對已獲授權的使用者揭露,藉以縮小攻擊範圍。

由於雲端是一種具動態性質且變化迅速的環境,因此使用者區隔是全面性雲端安全策略的關鍵組成部分。以下是雲端安全性中使用者區隔的一些關鍵考量因素:

- 以角色為基礎的存取控制 (RBAC):RBAC 涉及建立和定義角色的權限,然後根據工作職務將使用者指派到適當的角色。這種方法可確保使用者只能存取執行其工作職務所需的資源,進而降低意外或蓄意洩露數據的風險。

- 多因素驗證 (MFA):MFA 要求使用者必須提供不只一種形式的身分驗證才能存取資源。這可以包括密碼、安全權杖或生物識別數據。MFA 是防止未經授權存取雲端資源的有效方法,特別是與 RBAC 結合使用時更具成效。

- 持續監控:持續監控使用者活動對於安全事件的即時偵測和回應來說至關重要。這涉及日誌數據和使用者行為的分析以識別威脅和弱點。

- 職責區分:職責區分涉及在多個使用者之間劃分職責,以防止任何一個使用者對整個系統或程序擁有過多的控制權。這可降低詐欺或發生錯誤的風險,並且確保敏感作業會由多個使用者共同執行。

- 定期存取審查:定期存取審查涉及使用者存取權限和許可的定期審查,以確保其是否仍為必要。存取審查有助於識別和移除不必要的存取權限,進而降低未經授權存取的風險。

在實施 RBAC、MFA、持續監控、職責區分和定期存取審查後,企業即可增強其雲端安全狀況並防範不斷變化的威脅,進而縮小攻擊範圍並防止對於敏感數據和資源的未經授權存取。

微區隔的優勢

採用微區隔的企業可具體達到以下優勢。進一步來說:

- 縮小攻擊範圍:微區隔提供完整網路環境的可視性,卻不會減緩開發或創新速度。應用程式開發人員可以在開發週期的初期整合安全政策定義,並且確保應用程式部署或更新不會產生新的攻擊途徑。這在快速發展的 DevOps 環境中尤其重要。

- 入侵遏制的改進:微區隔讓安全團隊能夠根據預先定義的政策監控網路流量,並可縮短回應和補救數據洩露所需的時間。

- 更強大的法規合規性:在使用微區隔時,法規主管可建立政策以將受監管的系統與基礎結構的其他部分區隔開來。針對受監管系統進行通訊的精細控制可降低不合規使用的風險。

- 簡化政策管理:遷移到微區隔網路或零信任安全模型提供簡化政策管理的機會。某些微區隔解決方案可根據學習到的應用程式行為提供自動化應用程式探索和政策建議。

微區隔使用案例

微區隔使用案例的範圍廣泛且不斷增長。以下是一些具代表性的範例:

- 開發和生產系統:在最佳的使用案例中,企業可仔細地將開發和測試環境與生產系統區隔開來。然而,這些措施可能無法防範因大意而犯錯的動作,例如開發人員從生產數據庫中取得客戶資訊進行測試。微區隔可以更精細地限制兩個環境之間的連接,以強制執行更嚴格的區隔。

- 軟資產安全性:公司具有非常充分的財務和聲譽動機來保護各種「軟」資產,例如機密的客戶和員工資訊、智慧財產權和公司財務數據。微區隔增加另一個層級的安全性,以防止外洩和其他可能導致停機和妨礙業務營運的惡意行為。

- 混合雲端管理:微區隔可以為跨多個雲端的應用程式提供無縫保護,並在多個數據中心和雲端服務供應商組成的混合環境中實施統一的安全政策。

- 事件回應:如前所述,微區隔限制威脅的橫向移動和入侵的影響。此外,微區隔解決方案還能提供日誌資訊,協助事件回應團隊能更加了解攻擊策略和遙測,以協助找出特定應用程式的政策違規行為。

微區隔常見問答集

網路區隔和微區隔有何不同?

雖然網路區隔和微區隔都有助於提高網路安全性和效能,但其在各個基本層面來看仍有所不同。傳統的網路區隔著重於進出網路的南北向流量,並使用 VLAN、防火牆、路由器和其他裝置進行實作。這些裝置可以設定為在網路層級強制實施安全政策,例如存取控制清單 (ACL) 或防火牆規則。

另一方面,微區隔則著重於東西向流量,通常會使用軟體式安全解決方案來實作,例如基於超級管理器的防火牆或端點防護平台 (EPP)。微區隔會在個別工作負載或應用程式層級而不是在網路層級套用安全政策。

什麼是防火牆政策?

防火牆政策可以定義企業的防火牆應如何處理某些 IP 位址和位址範圍的傳入和傳出網路流量。政策則著重於使用者身分、網路活動、應用程式以及 IP 位址。

什麼是虛擬網路?

虛擬網路會使用軟體以透過網際網路連接電腦、虛擬機器 (VM) 和伺服器或虛擬伺服器,這與透過硬體和電纜錨定到特定位置的傳統實體網路形成鮮明對比。

什麼是應用程式相依性?

應用程式相依性是指軟體、應用程式、伺服器和其他元件相互依賴來執行其功能。為了確保服務不間斷,應在轉移到雲端、將元件移至新的雲端環境或實施微區隔之前對應應用程式的依賴關係。