防火牆的歷史 | 誰發明了防火牆?

防火牆的發明者並非只有一位。防火牆是許多專家長期以來網路安全性進步的成果,這些專家包括 Jeff Mogul、Paul Vixie、Brian Reid、William Cheswick、Steven Bellovin、David Presotto、Marcus Ranum、David Pensak、Nir Zuk、Fred Avolio 和 Brent Chapman。

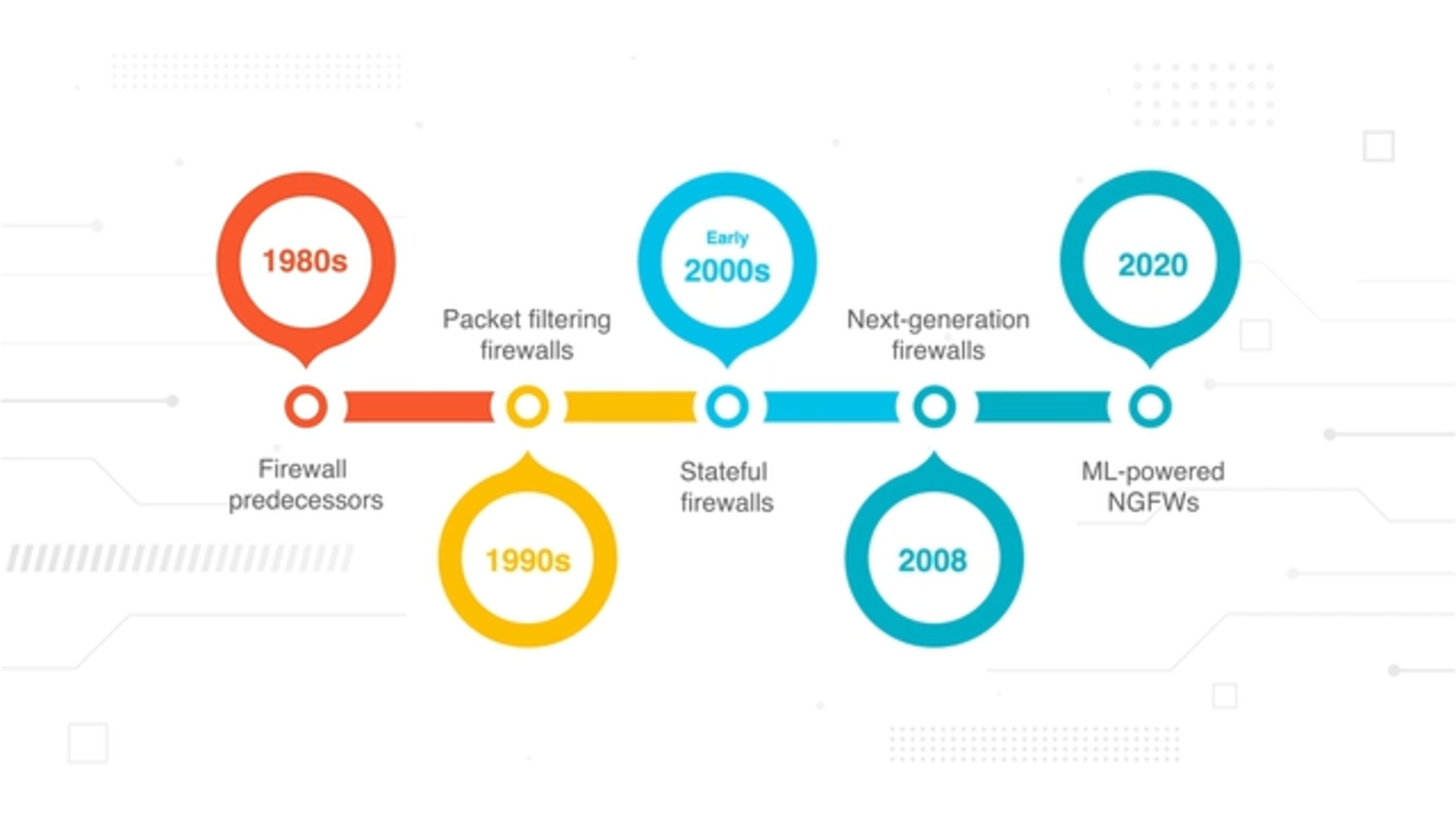

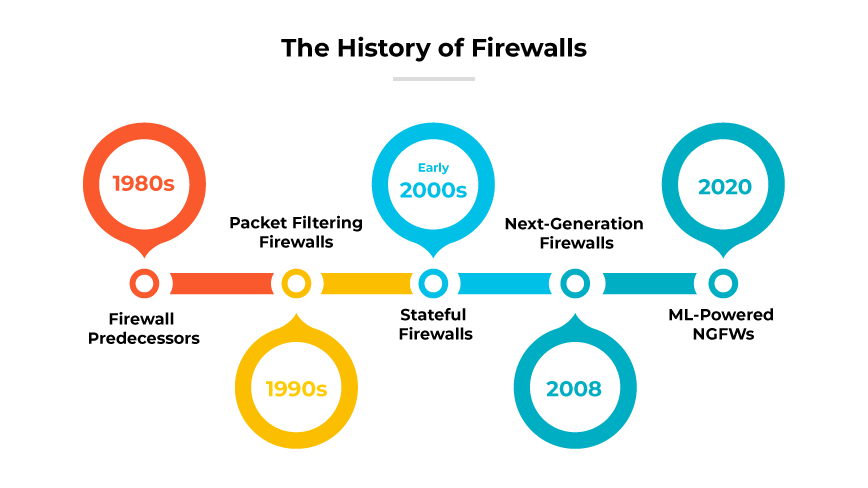

防火牆的歷史始於 1980 年代的基本封包過濾防火牆,不斷地演進至今日的現代下一代防火牆。

防火牆歷史年表

- 古代史-1980 年代:防火牆前身

- 1990s: 第一代防火牆-封包過濾防火牆

- 2000 年代早期:第二代防火牆-完整防火牆

- 2008: 第三代防火牆-下一代防火牆

- 2020: 第四代防火牆-ML 驅動的 NGFW

古代史-1980 年代:防火牆前身

防火牆技術的起源源自於古老的實體防禦方法,當人們第一次開始建造牆壁來阻止入侵者時。重要的歷史案例包括中國的萬里長城以及歐洲城堡的護城河和幕牆。

最初,「防火牆」一詞是指建築物內旨在限制火災危險的隔間。隨著時間的推移,這種預防概念也被應用在火車上,使用鐵牆來保護乘客區不受發動機火災的影響 。

在防火牆出現之前,網路路由器出現於 1980 年代後期。網路路由器是網路分離的最初形式。這些裝置維持基本隔離,確保任何問題或聊天通訊協定不會從網路的一端傳到另一端。分割的基本概念進一步發展成今天所謂的防火牆。

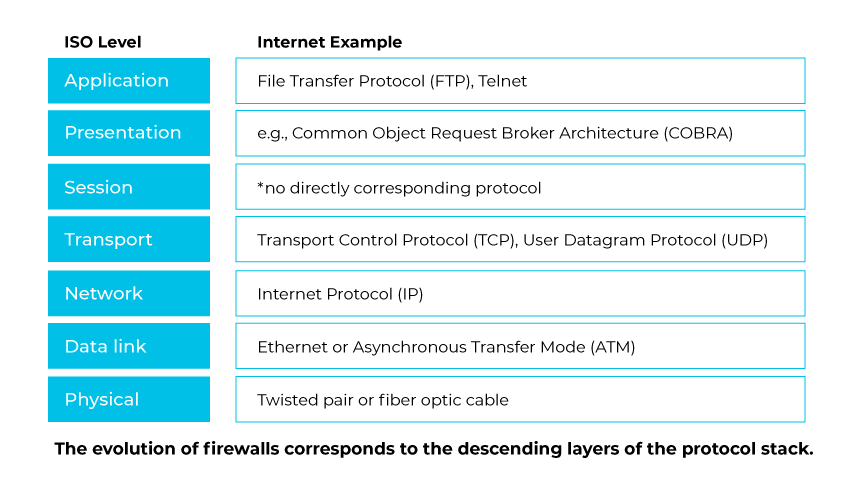

防火牆技術的歷史反映了網路通訊協定層的遞降穿越。早期的防火牆系統專注於從應用程式層級到傳輸和網路層級的流量過濾。這些初步的步驟為現代防火牆所體現的先進網路安全性措施奠定了基礎。

AT&T Bell 實驗室在 1989-1990 年間開發了第一個電路級閘道,在防火牆的歷史上扮演了關鍵的角色。AT&T Bell 實驗室提出的概念為下一代防火牆奠定了重要基礎。隨著時間的推移,安全專家不斷地擴展這些想法,並將它們整合到我們今天所熟悉的更廣泛的防火牆技術中。

1990s: 第一代防火牆-封包過濾防火牆

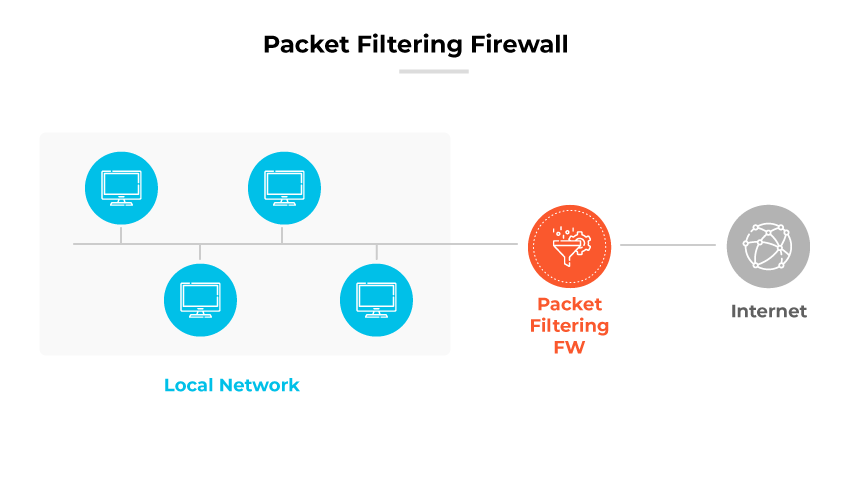

在 1990 年代,隨著第一代防火牆:封包過濾防火牆 (一種網路防火牆) 的問世,網路安全性的面貌經歷了重大的轉變。隨著互聯網路使用的擴大,對能在網路層級強制執行安全性政策的系統的需求也越來越明顯。

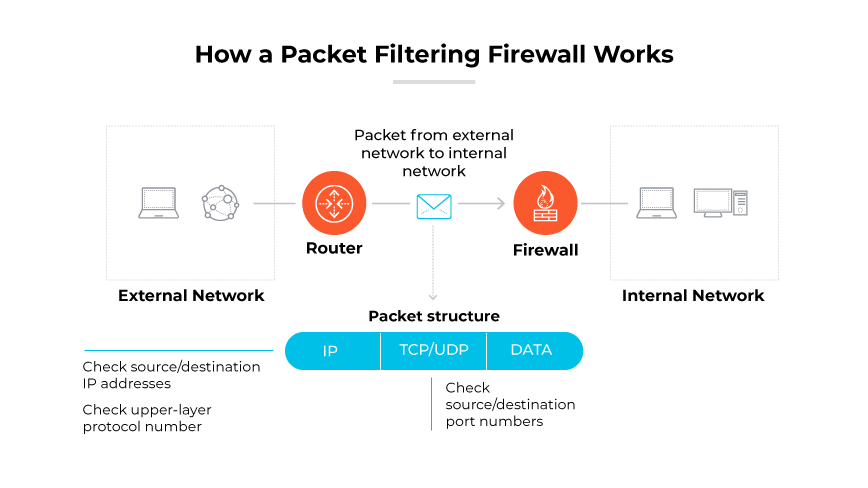

封包過濾防火牆的基本運作方式是檢查穿越網路的資料封包。這些防火牆會根據預先定義的規則來評估封包,這些規則通常會考慮來源和目的地 IP 位址、連接埠號碼以及所使用的通訊協定 (例如 TCP 或 UDP)。這個過程就像郵件室根據信封上的地址將信件分類,而不用拆開信件本身。

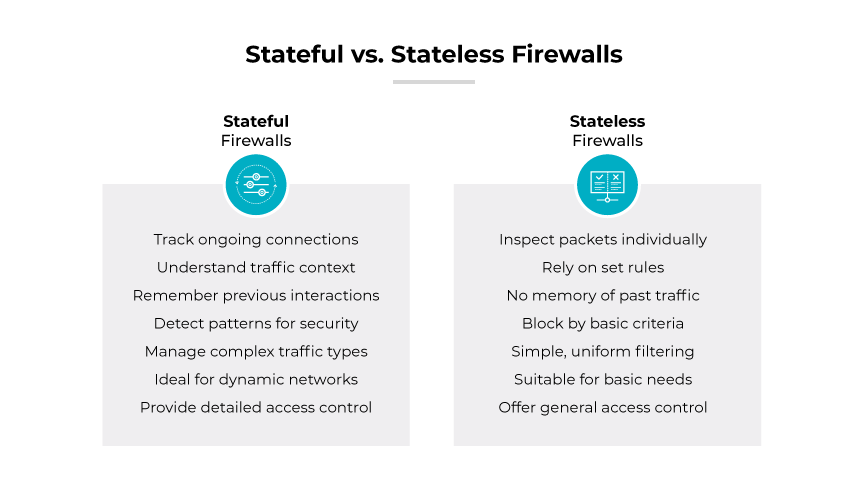

這些早期防火牆的關鍵特性之一是其無狀態性。他們不會保留之前封包的記憶,而是單獨處理每個新封包。每個封包的接受或拒絕都僅基於一套規則,而不考慮封包在通訊序列中的位置。這是一個簡單但有點有效的控制網路流量進出的方法。

然而,這種簡單性也導致了漏洞。無狀態防火牆無法瞭解連線狀態,因此容易受到某些類型的網路威脅,這些威脅利用了歷史資料的缺乏。例如,無狀態防火牆無法確保進入的封包是已建立的合法連線的一部分。這個缺點讓網路容易受到各種形式的詐欺和會話劫持攻擊。

儘管有這些限制,1990 年代封包過濾防火牆的發展為更精密的安全措施奠定了基礎。它們代表了在連線日益頻繁的世界中,邁向認知與解決網路安全性需求的第一步。隨著這十年的發展,封包過濾防火牆的限制變得明顯,為下一代具備狀態檢測功能的防火牆鋪路。

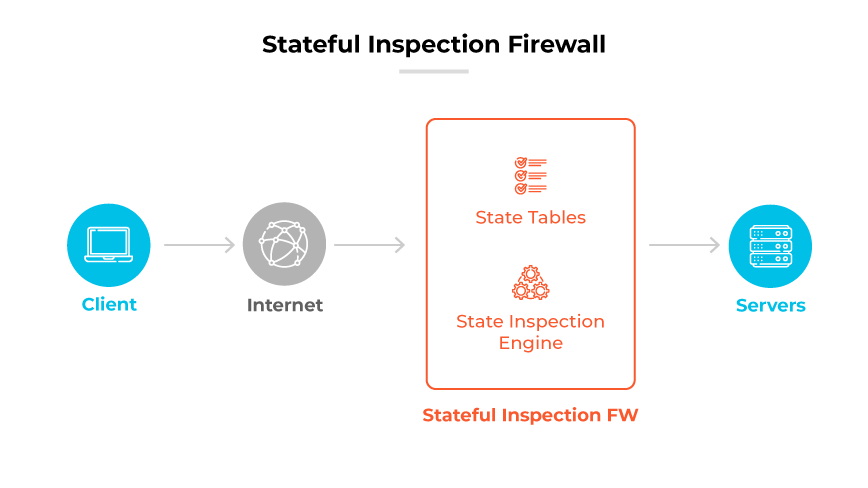

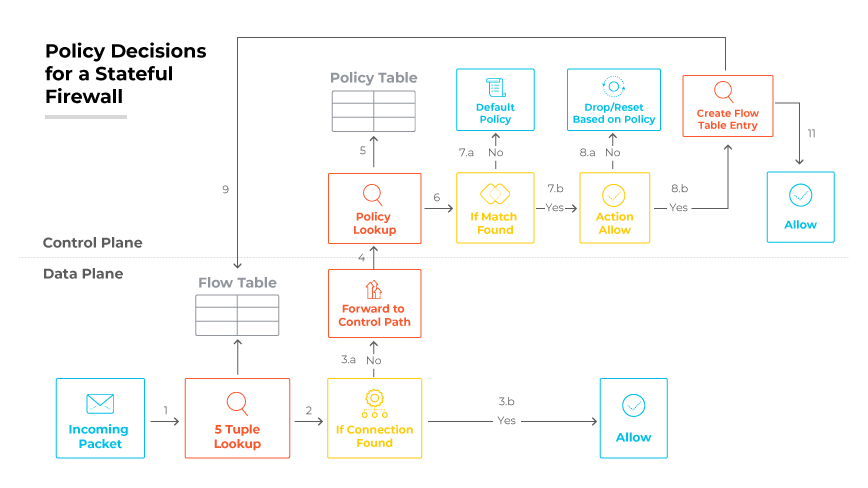

2000 年代初,狀態防火牆出現,開啟了第二代防火牆技術。這些系統代表著其前身 (即簡單的封包過濾器) 的重大演進。狀態防火牆透過監控作用中連線的狀態和判斷網路流量的上下文,帶來了網路安全性的範式轉變。

有狀防火牆背後的設計原則是基於這樣的概念:並非所有封包都是獨立的實體;許多封包是主機間更大對話的一部分。透過維護情境感知,有狀防火牆可以就允許或拒絕哪些封包做出更明智的決策。他們不僅評估封包本身,還評估其與同一會話中先前封包的關係。這類似於在對話中不只是理解句子,而是理解整個對話。

有狀態防火牆能夠透過維護狀態表來追蹤網路連線的狀態,例如 TCP 串流或 UDP 通訊。此表記錄所有正在進行的連線,並可確定傳入的封包是否為已建立會話的一部分。如此一來,它們就能防止未經授權的存取嘗試,而無狀態封包過濾器卻無法做到這一點。狀態防火牆提供了強大的機制來對抗各種利用合法連線的網路攻擊。

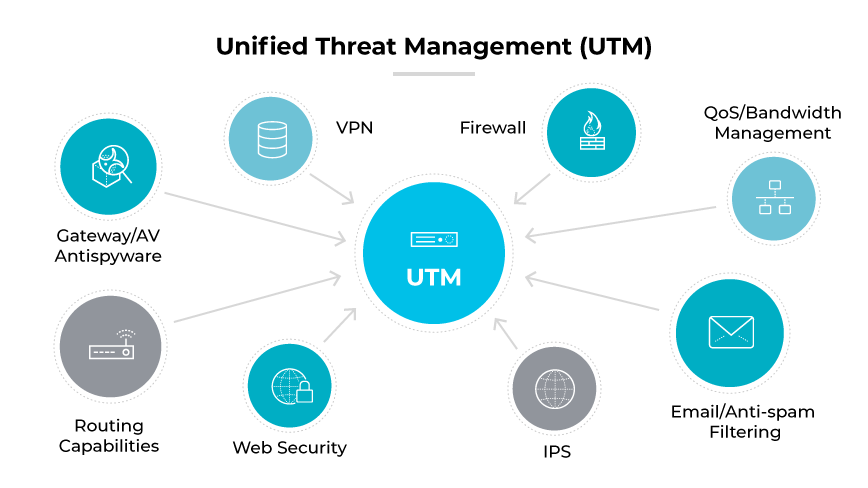

在發展狀態防火牆的同時,應用程式防火牆也在 2000 年代初期出現。由於複雜的網頁式攻擊不斷增加,對應用程式層級安全性的需求也與日俱增,因此廠商增強了有狀態防火牆的功能,以根據應用程式資料來分析和過濾流量,進而創造出統一威脅管理 (UTM) 系統。UTM 將傳統的防火牆功能與閘道防毒、入侵偵測和垃圾郵件過濾結合為一個具凝聚力的平台,不僅可根據狀態允許或拒絕流量,還可根據內容允許或拒絕流量,因此可大幅改善安全措施。

UTM 的狀態封包檢測允許網路的入站和出站流量,而網頁代理則會過濾內容,並使用防毒服務進行掃描。獨立的入侵防護系統 (IPS) 會偵測並阻擋惡意流量。納入 UTM 的虛擬私人網路 (VPN) 伺服器可連結遠端辦公室,讓遠端使用者存取企業資源。最後,垃圾郵件過濾會對垃圾郵件和網路釣魚企圖採取行動。

UTM 將許多不同的網路安全性技術整合到單一裝置中,以方便部署並降低成本。然而,不同的「模組」或「刀片」之間沒有本機整合,導致安全性有缺口、效能低,以及政策管理複雜。

本質上,在這個時代發展的有狀態防火牆是對第一代封包過濾器的限制的直接回應。安全性需求變得更為複雜,而狀態檢測透過更深層次的網路檢測,滿足了增強安全性的需求。儘管複雜性增加,有狀防火牆仍能在安全性與效能之間取得平衡 - 這種平衡將在未來數年定義網路安全性措施。

有狀防火牆的遺毒至今仍很 Evident。它們奠定了現代安全系統的基礎,不斷地保障數位基礎設施的安全。其誕生不僅是一次升級,更是一次轉型,重新定義了網路環境的周邊安全性。

2008: 第三代防火牆-下一代防火牆

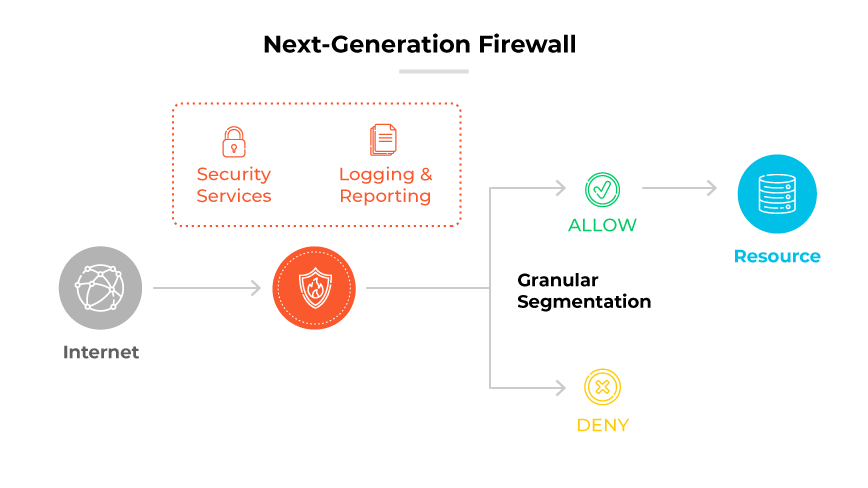

2008 年,Palo Alto Networks 推出業界第一台下一代防火牆 (NGFW)。這標誌著網路安全性技術新紀元的開始。防火牆不再只是過濾連接埠和 IP 位址,還能夠進行更深入的檢查,就哪些流量可以通過網路做出明智的決策。

NGFW 引入了整合式入侵防護系統 (IPS)、全堆疊可視性,以及根據應用程式、使用者和內容強制執行安全性政策的能力。此控制層級是必要的,因為到了 2008 年,應用程式越來越多使用標準 Web 連接埠來繞過傳統防火牆。這使得控制不需要的或潛在的惡意流量變得困難。

NGFW 獨特之處在於不論連接埠和通訊協定,都能解碼應用程式,提供穿越網路的所有應用程式的完整可見性。這可讓管理員建立全面、精確的安全性政策。這些政策不只是以網路為中心,而是考慮到流量的性質、所涉及的應用程式,以及背後的使用者。

NGFW 具備檢視和瞭解內容的能力,為防火牆政策增添了新的層面,使其能夠封鎖惡意內容,並支援圍繞資料傳輸的企業政策。在資料洩漏和外洩日益頻繁的時代,這一點尤其重要。

NGFW 具備 SSL 解密能力,可檢查加密流量,到 2008 年,加密流量在所有網際網路流量中所佔的比例越來越高。這一點非常重要,因為如果沒有它,加密流量將成為網路防禦的一大盲點。

整體而言,2008 年 NGFW 的發展代表著被動式網路裝置的重大轉變。隨著 NGFW 成為常態,網路安全性系統開始能夠執行更深入的檢測,並根據全面的資料分析做出即時的安全性決策。這是防火牆演進的關鍵一步,使網路安全性更符合現代網路流量和威脅的複雜多變特性。

2020: 第四代防火牆-ML 驅動的 NGFW

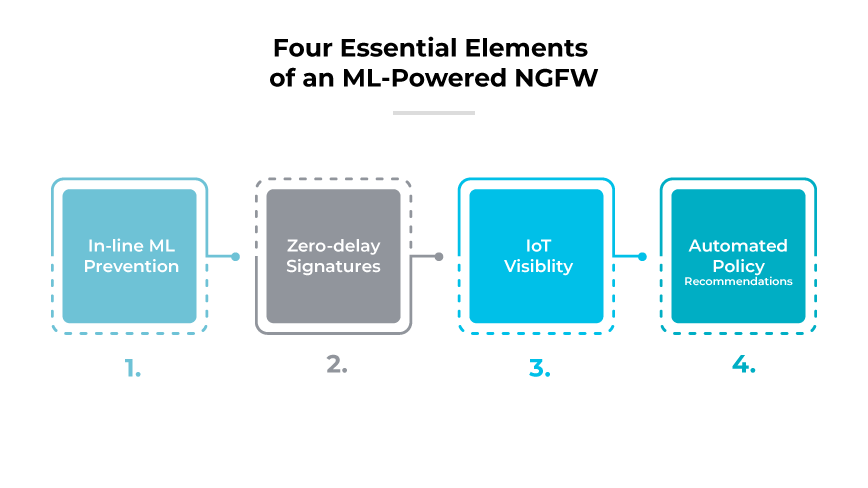

迄今為止最新的防火牆在 2020 年首次亮相,當時 Palo Alto Networks 推出了第一款 由 ML 驅動的下一代防火牆。此防火牆使用機器學習來提供主動、即時和線上零時差保護。

這些 NGFW 超越了傳統的威脅偵測,應用機器學習來分析網路流量模式,並辨識可能顯示新型網路攻擊的異常。這提供了一種動態防禦機制,可適應不斷演化的威脅,而無需完全依賴已知的威脅特徵。

ML 驅動的 NGFW 擁有全面的裝置可視性和行為異常偵測功能,特別擅於保護物聯網裝置的安全性。它們透過不斷地從網路流量中學習,來產生和執行安全性政策,大幅降低新威脅的暴露時間。這種前瞻性的安全性策略可協助 組織保護網路,抵擋以往未曾遇過的複雜攻擊。

具備 ML 功能的 NGFW 還能透過建議源自網路遙測資料的政策更新,簡化安全性管理,將管理開銷降至最低。這些建議有助於快速適應安全挑戰、減少人為錯誤,並確保安全通訊協定永遠是最新的。因此,組織可以維持強大的安全勢態,能夠在威脅出現時即時回應。