什麼是指揮與控制攻擊?

過去十年來,惡意網路攻擊 不斷增加。最具破壞性的攻擊之一,通常透過 DNS 執行,透過指揮與控制(也稱為 C2 或 C&C)完成。指揮與控制定義為威脅行為者透過網路與受入侵裝置通訊的技術。

C2 通常涉及一個或多個隱蔽管道,但根據攻擊的不同,具體機制也會有很大差異。攻擊者利用這些通訊管道傳送指示給受攻擊的裝置,以便下載額外的惡意軟體、建立殭屍網絡或外洩資料。

根據 MITRE ATT&CK 架構,敵人使用超過 16 種不同的指揮與控制策略,包括許多子技術:

- 應用層通訊協定

- 透過可移除媒體進行通訊

- 資料編碼

- 資料混淆

- 動態解析度

- 加密頻道

- 後備通道

- 侵入工具轉移

- 多階段通道

- 非應用層通訊協定

- 非標準連接埠

- 通訊協定隧道

- Proxy

- 遠端存取軟體

- 交通訊號

- 網路服務

指揮與控制攻擊如何運作

攻擊者會先建立據點來感染目標機器,目標機器可能位於 下一代防火牆後。這可以透過多種方式來實現:

- 透過網路釣魚的電子郵件:

- 引導使用者連結至惡意網站

或 - 開啟執行惡意程式碼的附件。

- 引導使用者連結至惡意網站

- 透過瀏覽器外掛程式的安全漏洞。

- 透過其他受感染的軟體。

一旦通訊建立,受感染的機器就會傳送訊號到攻擊者的伺服器,尋找下一個指令。受攻擊的主機會執行攻擊者 C2 伺服器的指令,並可能安裝額外的軟體。許多攻擊者試圖將 C2 流量與 HTTP/HTTPS 或 DNS 等其他類型的合法流量混合。目標是避免被偵測到。

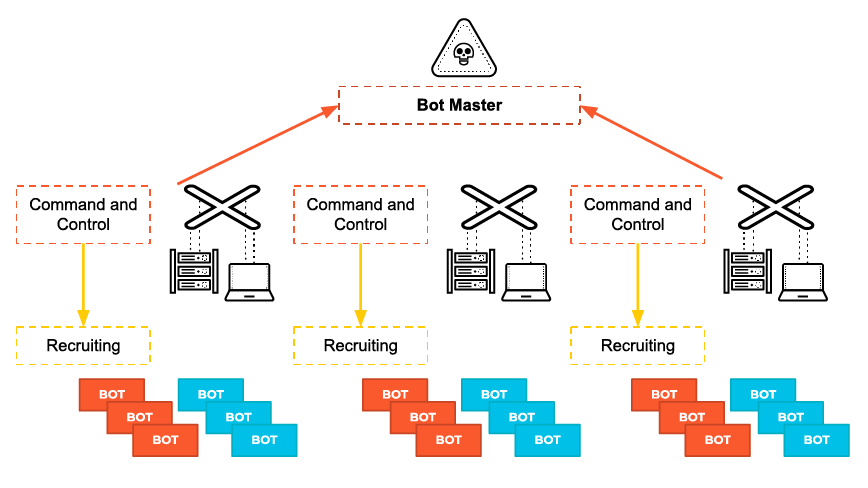

攻擊者現在可以完全控制受害者的電腦,並執行任何程式碼。惡意程式碼通常會擴散到更多電腦,形成殭屍網絡 - 受感染裝置的網路。如此一來,攻擊者就能取得公司網路的完全控制權。

指揮與控制是殺傷鏈(由洛克希德馬丁公司提出)的最後階段之一。它發生在威脅行為者完成目標之前。這表示攻擊者已繞過其他可能已就位的安全工具。因此,對於安全專業人員而言,快速發現和預防 C2 是至關重要的。

指揮與控制技術的類型

C2C 攻擊使用三種不同的模式。這些模型決定了受感染的機器將如何與命令和控制伺服器通訊。每個人的設計都是為了盡可能有效地避免被發現。

1.集中式架構

這可能是最常見的模式,很像客戶端伺服器交易架構。當新電腦受到殭屍感染時,它會透過啟動與 C&C 伺服器的連線來加入殭屍網絡。一旦加入頻道,殭屍就會在 C&C 伺服器上等待殭屍管理員的指令。攻擊者通常使用普遍的 C2c 伺服器主機服務。

這種模式很容易偵測和攔截,因為指令來源只有一個。因此,可以快速偵測並封鎖 IP。不過,有些網路罪犯已調整其方法,在其設定中採用負載平衡、重定向器和 Proxy。在這種情況下,檢測工作更具挑戰性。

2.點對點 (P2P) 架構

這種模式是分散式的。殭屍網絡成員並非依賴中央伺服器,而是在節點間傳輸指令。這使得 P2P 模式更難被偵測到。即使偵測到,通常也只能一次攻下一個節點。

對等模式經常與集中模式一起使用,形成混合配置。P2P 架構可在主伺服器受到攻擊或癱瘓時作為後備。

3.隨機架構

到目前為止,隨機架構模型是最難偵測到的。這是設計出來的。其目的是防止安全人員追蹤並關閉 C&C 伺服器或識別殭屍網絡的指揮鏈。此模式的功能是從不同來源傳送通訊至受感染的主機 (或殭屍網絡):

- IRC 聊天室

- CDN

- 社交媒體評論

- 電子郵件

網路罪犯透過選擇可信、常用的來源來提高成功機率。

C&C 的目標裝置

指令與控制攻擊幾乎可以針對任何運算裝置,包括但不限於。

- 智慧型手機

- 平板電腦

- 桌上型電腦

- 筆記型電腦

- 物聯網裝置

基於各種原因,物聯網裝置 有可能增加 C&C 的風險:

- 由於使用者介面有限,因此難以控制。

- 物聯網裝置通常本身就不安全。

- 智慧型物件很少會被修補,如果有的話。

- 物聯網裝置透過網際網路分享大量資料。

駭客透過指揮與控制所能達成的目標

- 惡意軟體傳送:只要控制了受害者網路中受攻擊的機器,敵人就能引發下載其他惡意軟體。

- 資料竊取:敏感資料 (例如財務文件) 可能會被複製或傳輸到攻擊者的伺服器。

- 關機:攻擊者可以關閉一台或數台機器,甚至使公司網路癱瘓。

- 重新啟動:受感染的電腦可能會突然重複關機和重新開機,這可能會擾亂正常的業務運作。

- 防禦迴避:敵人通常會嘗試模仿正常的預期流量,以避免被偵測到。依據受害者的網路,攻擊者以不同程度的隱蔽性建立指揮與控制,以規避安全性工具。

- 分散式拒絕服務:DDoS 攻擊會以大量網際網路流量淹沒伺服器或網路。一旦建立殭屍網絡,攻擊者就可以指示每個殭屍向目標 IP 位址傳送請求。這會對目標伺服器造成大量請求。

結果就像交通堵塞高速公路一樣 - 被攻擊 IP 位址的合法流量被拒絕存取。這種類型的攻擊可以用來癱瘓網站。進一步瞭解真實世界中的 DDoS 攻擊。

今日的攻擊者可以自訂和複製惡意 C2 程式碼,使其更容易逃避偵測。這是因為現在有了精密的自動化工具,雖然這些工具傳統上是由安全性紅隊使用。

如何阻止攻擊者使用 DNS 來攻擊您?閱讀我們的白皮書,瞭解 您可以採取的步驟。

指揮與控制常見問題

攻擊者使用各種方法建立 C2 通道,包括

- 在電子郵件附件或連結中嵌入惡意程式碼。

- 利用軟體或硬體的漏洞。

- 使用受攻擊的網站傳送惡意軟體。

- 運用社交工程技術誘騙使用者執行惡意的有效載荷。

- 利用 HTTP/HTTPS、DNS 和社交媒體等合法服務和通訊協定來逃避偵測。

組織可透過實作強大的安全措施來抵禦 C2 攻擊,包括

- 使用先進的威脅偵測工具來識別和阻止可疑活動。

- 採用網路分割來限制惡意軟體的擴散。

- 定期更新和修補系統以封閉漏洞。

- 對網路流量進行不斷地監控和記錄。

- 教育員工有關網路釣魚和社交工程攻擊的知識。

- 利用威脅情報,隨時掌握新興的 C2 策略和基礎架構。